| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- fluent-ffmpeg

- Azure Data Studio

- 객체에서 value만 가져오기

- 삼항연산자

- iscomposing

- 자바스크립트

- 맥에서 MSSQL

- +연산자

- 썸네일 생성

- 배열 중복 개수 구하기

- 레벨2

- AWS

- 이벤트 중복 발생 현상

- reduce

- MIN

- max

- indexof

- 리액트

- math

- substr

- array

- Filter

- 레벨1

- mssql

- fill

- AWS EBS

- 프로그래머스

- DB 백업 파일 복원

- sort

- map

- Today

- Total

3은로그

네트워크 보안 DNS 스푸핑 공격 실습 본문

localhost에 원하는 main 화면 띄우기

1. localhost main 화면 html 파일 만들기

- 원하는 경로에 폴더 생성

- mkdir -p /PROJECT/httpd/

- 폴더로 이동

- cd /PROJECT/httpd/

- index.html 파일 생성 후 열기

- sudo vi index.html

- 아래 사진처럼 index.html 파일에 원하는 html 코드를 적는다.

- insert 누르고 수정 delete는 삭제

- ESC 누르고 wq입력하면 저장 후 파일 나가기

- ESC 누르고 q!입력하면 저장 안하고 나가기

2. 홈디렉토리 변경

- 우분투에서 Apache2의 기본 디렉토리를 변경하기 위해서는 2가지 파일을 수정해야된다.

- /etc/apache2/apache2.conf

- /etc/apache2/sites-available/000-default.conf

- 위 파일 2가지이다.

- /etc/apache2/apache2.conf 파일에서 아랫부분 내용 중 /var/www/html을 /PROJECT/httpd로 바꾼다.

- /etc/apache2/sites-available/000-default.conf 파일에서 /var/www/html을 /PROJECT/httpd로 바꾼다.

3. 아파치 재시작

- systemctl restart apache2를 입력해서 apache를 재시작한 후 localhost 확인해보면 잘 뜨는것을 확인해볼 수 있다.

윈도우7에서 칼리 ip 접속해보기

DNS 스푸핑

칼리에서

- cd /etc/ettercap

- sudo vi etter.dns 파일을 열고

- 공격할 사이트 공격자IP를 아래처럼 적어준다.

- *.github.io.* A 192.168.109.131 이기 떄문에 윈도우7에서 github.io로 접속하면 공격자 ip로 dns 스푸핑 되어 위에서 만든 로그인 페이지가 뜨면 성공이다.

- ESC 누르고 wq 입력해서 파일을 저장하고 나온다.

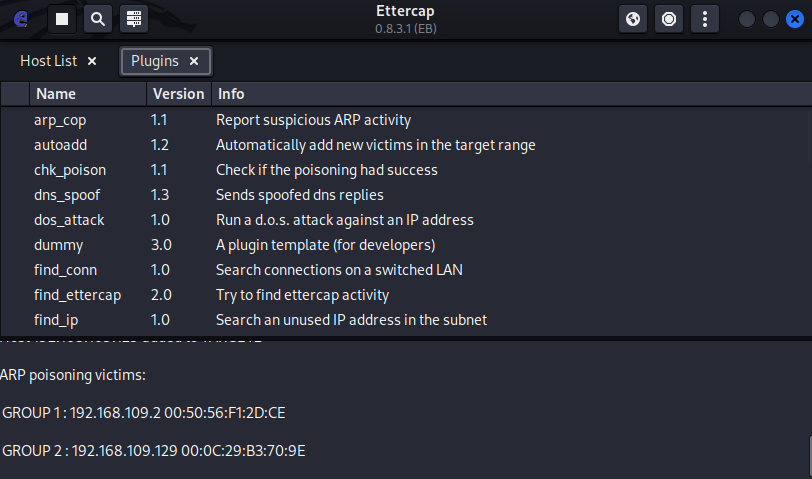

Ettercap으로 dns 실행

- Ettercap 실행

- 체크 버튼 클릭

- ... 버튼 클릭 후 Host -> Scan for hosts -> Hosts list 순서대로 클릭

- 아래 사진처럼 host list가 나온다.

- 192.168.109.2는 윈도우7 게이트웨이이고 192.168.109.129는 윈도우7 ip이다.

- 192.168.109.2 누르고 Add to Target 1 클릭 -> 192.168.109.129 누르고 Add to Target 2 클릭한다.

- 그러면 아래 사진 처럼 나온다

- 지구본 모양 클릭 후 ARP poisoning 클릭

- OK 클릭

- 상단에 ...버튼 클릭 -> Plugins 클릭 -> Manage plugins 클릭 -> dns_spoof 클릭한다.

이제 클라이언트에서 dns 스푸핑 공격이 성공했는지 확인한다.

윈도우7에서

- ipconfig /flushdns 로 초기화

- ping 테스트를 통해 ip 확인

- 위 사진을 보면 칼리 ip가 뜨는 것을 확인 가능하다.

- 윈도우익스플로러로 github.io로 접속해본다.

- 위에서 만든 로그인 페이지가 잘 뜨는 것을 확인 가능 이러면 성공!!이다.

여기서부터는 이제 우리조가 계획한 시나리오 설명임

1. 공격대상은 yeonsu00.github.io의 링크가 포함된 이메일을 받는다.

2. 링크를 클릭하면 공격자가 설정해둔 가짜 로그인 페이지가 뜬다.

(여기까지가 위에서 한 내용이다)

3. 사용자는 이 페이지가 가짜임을 인식하지 못하고 로그인한다.

4. 로그인 버튼을 누르면 아이디나 비밀번호가 틀렸으니 다시 시도하라는 알림이 뜬다. (이때 입력한 아이디, 비밀번호는 공격자가 알 수 있다.)

5. 확인 버튼을 누르면 원래 페이지(진짜 페이지)가 뜨고 공격대상은 해킹 당한 사실을 알지 못한다.

참고

CentOS7. Apache 홈디렉토리 수정하기

1. Apapche 프로젝트 경로 수정하기 원하는 경로에 폴더 생성 # mkdir -p /PROJECT/httpd/ (p 옵션을 줄 경우 하위디렉토리까지 생성) 이동해서 테스트 파일 생성 # cd /PROJECT/httpd/ # vi index.html 2. 홈디렉토리

pureu0.tistory.com

https://junhyeok.tistory.com/718

우분투 아파치2 웹서버 루트 디렉토리 변경

우분투에 Apache2를 설치하고 웹서버를 만들었다. 우분투에서 Apache2의 기본 디렉토리는 /var/www/html 이다. 그런데 이 기본 디렉토리를 사용하다보니 몇 가지 불편한 점이 있어서 다른 곳으로 옮기고

junhyeok.tistory.com

https://kingdoo.tistory.com/28

[네트워크보안] DNS 스푸핑 (Kali, Window Server 2012)

DNS 스푸핑: 위조된 DNS Response 패킷 ettercap 사용 웹 서버: apache server 공격자 (Kali)의 ip주소: 192.168.1.9 (mac?) -> apache daemon이 돌고 있으므로, localhost로 접속 -> apache 페이지 피해자 (Window 7)의 ip주소: 192.1

kingdoo.tistory.com